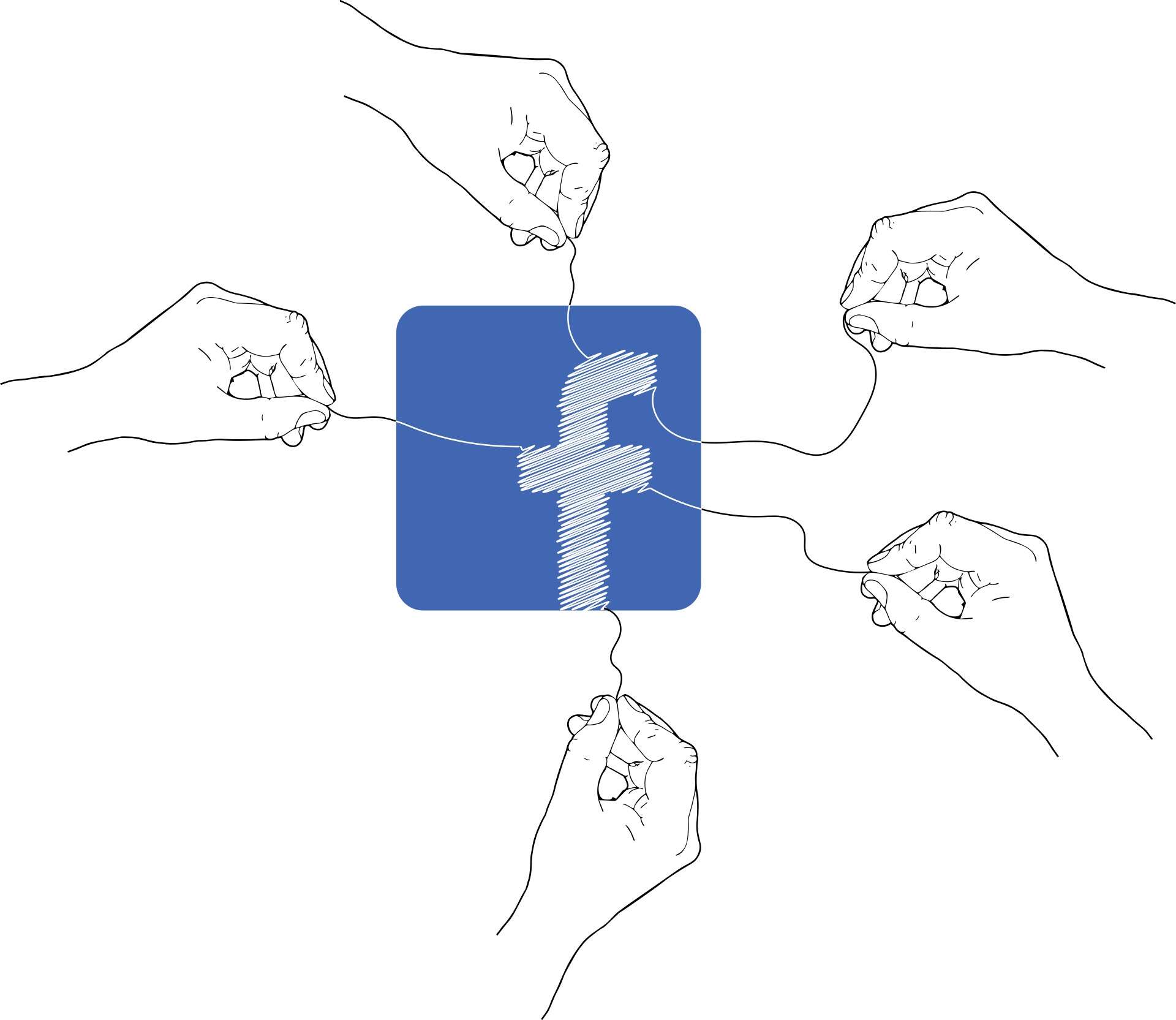

La protezione a due fattori di Facebook non è infallibile. Un ricercatore di sicurezza informatica ha capito come disabilitare la sicurezza dell’account Meta conoscendo solo il numero di cellulare associato. Un bug che fortunatamente è stato risolto.

Meta, la società madre di Facebook, sta attualmente lavorando alla gestione centralizzata degli account per i suoi vari prodotti. È un piccolo cambiamento per gli utenti, ma richiede molto lavoro sviluppatorie questo aumenta il rischio di andarsene violazione della sicurezza. Il ricercatore nepalese di sicurezza informatica Gtm Mänôz ha scoperto un difetto significativo nella nuova “area account” di Instagram. Questo ti permette di disattivare Autenticazione a due fattori (2FA) Da qualsiasi account è noto solo il numero di cellulare collegato.

Questa opzione di sicurezza migliora la protezione dell’account, ad esempio inviando un file Codice usa e getta Tramite SMS da inserire oltre alla password per connettersi. Il problema tecnico in questione è quando aggiungi un nuovo numero di cellulare al tuo account per implementare questa protezione. Dopo aver inserito il tuo numero di telefono, il sito invia un codice di sei cifre via SMS, che deve essere inserito per confermare la proprietà del numero.

Il difetto consente di disabilitare la sicurezza 2FA per la vittima

Il numero di tentativi per inserire questo codice è solitamente limitato per impedire agli hacker di utilizzare un attacco di forza bruta inviando tutti i numeri possibili. Questo è esattamente ciò che Mita ha dimenticato di mettere in atto.

Quindi un hacker può aggiungere al proprio account il numero di cellulare che un altro account Instagram o Facebook utilizza per l’autenticazione a due fattori. Quando il sito ha inviato il codice, tutto quello che dovevano fare era inserire manualmente una qualsiasi stringa di sei cifre la prima volta e registrare la risposta inviata al sito. Può quindi utilizzare il programma per restituire la stessa risposta un milione di volte cambiando il codice inviato ogni volta. Questa è una delle tecnologie il pirata il più primitivo. Il punto di questa tecnica è ciò che accade dopo. Il numero è stato quindi cancellato dall’account della vittima e la sua sicurezza 2FA è stata disattivata.

La falla non è sfruttabile senza la password

Naturalmente, questo non gli ha dato accesso diretto all’account. Deve ancora ottenere la password in un altro modo. Inoltre, la vittima ha ricevuto con un messaggio di testo Codice di conferma per aggiungere il loro numero, quindi un’e-mail che li informa che il loro numero è stato rimosso dal loro account. Tuttavia, se l’intruso ha già ottenuto la password della vittima, può disattivare rapidamente l’autenticazione a due fattori in questo modo, quindi accedere all’account della vittima e modificare la password, impedendole di accedere al proprio account.

Gtm Mänôz ha segnalato il bug il 14 settembre ed è stato corretto da Meta il 17 ottobre. La società afferma che il difetto era accessibile durante un beta test pubblico su piccola scala e non sembra essere stato sfruttato. Meta gli ha pagato un bonus di $ 27.200 come parte del Bonus bug (Bonus bug), il secondo premio più grande del 2022, tra gli oltre 750 premi assegnati per un valore totale di oltre 2 milioni di dollari.

“Pluripremiato studioso di zombi. Professionista di musica. Esperto di cibo. Piantagrane”.